NetAnswer veille chaque jour à la sécurité de vos données. En particulier, nous avons mis en place un chiffrement des mots de passe irréversible qui rend impossible leurs consultations, même pour NetAnswer. Pourtant, certains de nos clients, et surement certains de leurs membres, reçoivent des e-mails de rançon où leur mot de passe est écrit en clair. En voici la cause.

Depuis plus d’un an, une large campagne d’arnaque par e-mail a vu le jour. Celle-ci consiste en un chantage en échange d’un paiement via Bitcoin pour s’assurer du silence du hacker.

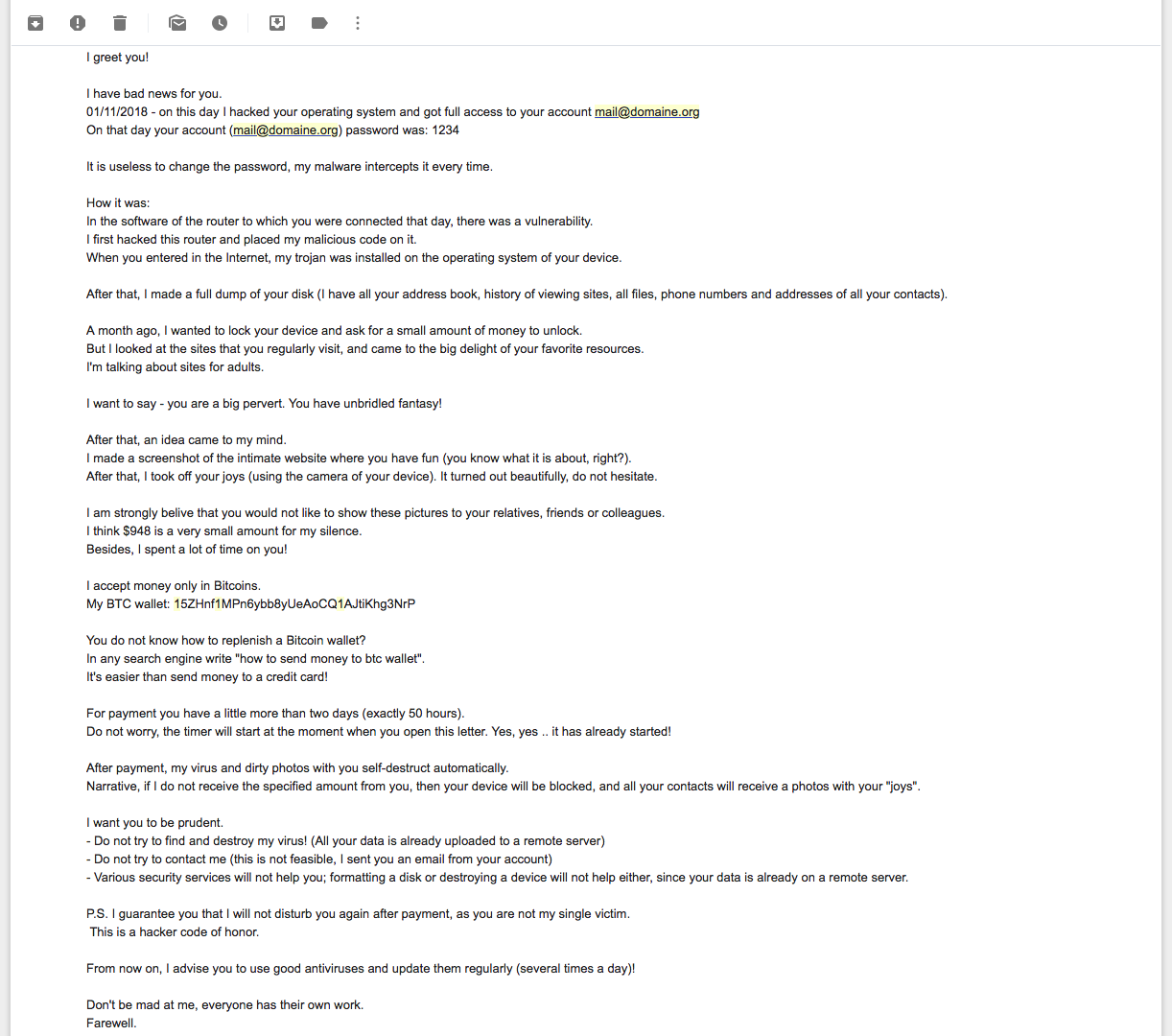

Voici à quoi l’e-mail peut ressembler :

Résumé pour les anglophobes : Le hacker prétend qu’il y a eu une faille de sécurité dans votre routeur, qu’un virus (trojan) a infecté votre ordinateur afin de récupérer votre mot de passe et vos contacts, que des captures d’écran de sites non divulgables à votre entourage ont été prises ou encore que votre webcam a été contrôlée et des images de vous enregistrées lors de moments intimes.

Il y a 3 raisons pour lesquelles cette escroquerie a rencontré un tel succès :

- l’émetteur de l’e-mail utilise généralement l’adresse de la victime ou une adresse professionnelle proche de la victime, car sa technicité lui permet de passer les filtres anti-spam,

- les allégations portées à l’encontre de la victime ont de grandes chances de trouver une oreille attentive, les sites pornographiques étant parmi les plus visités au monde,

- l’émetteur de cet e-mail prétend avoir piraté le compte du receveur en fournissant comme preuve son mot de passe.

Si ce dernier point a convaincu nombre de victimes, rassurez-vous, il y a peu de chance que votre ordinateur ait été infecté et contrôlé. En effet, le fait que le hacker puisse afficher votre mot de passe révèle “simplement” et malheureusement une fuite de vos données sur un autre site. En effet en 2012, Linkedin, DropBox, Facebook ont tous été piratés, et il existe donc des bases de données historiques d’anciens mots de passe qui ressemblent sûrement à des mots de passes utilisés récemment… car très souvent les mots de passes ne sont pas changés, ou s’ils le sont, ils varient très peu (ajout ou changement d’un ou plusieurs caractères, changement de la date…).

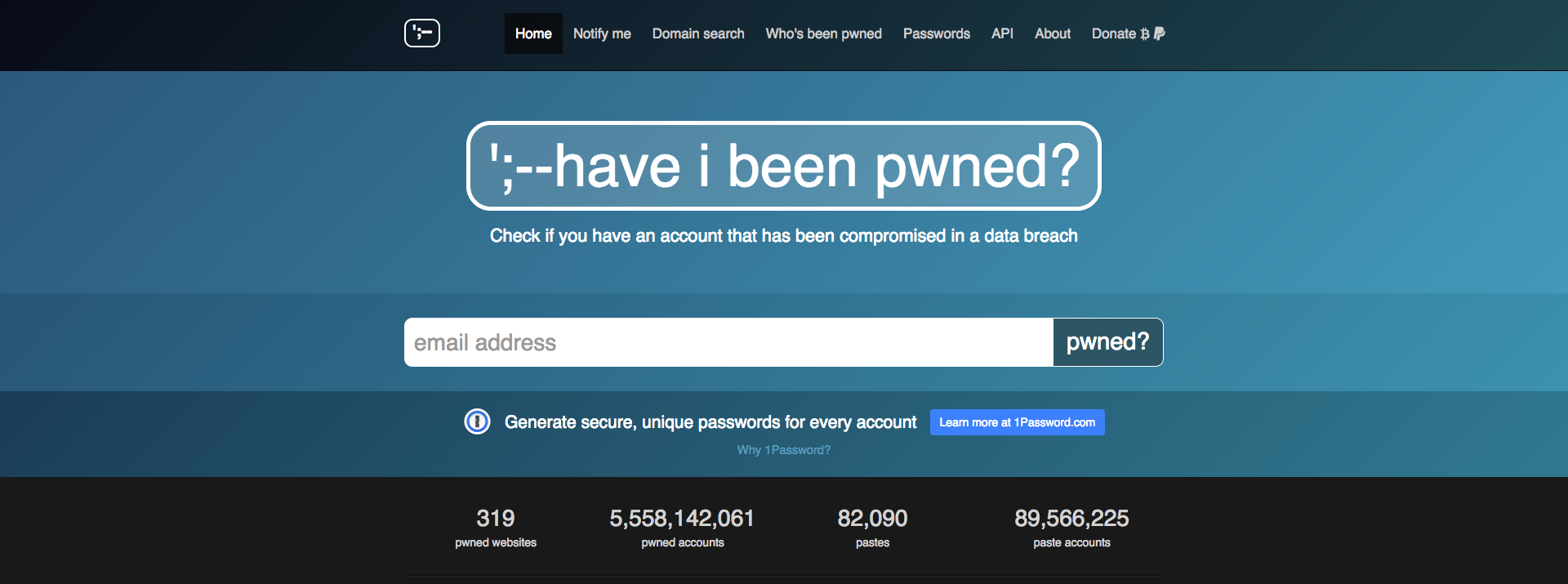

Première chose à faire, renseigner vos adresses e-mails utilisant le même mot de passe sur ce site : https://haveibeenpwned.com/ qui répertorie toutes les adresses ayant fuité sur des sites de plus ou moins grandes envergures, comme LinkedIn par exemple. Si vous utilisez le même mot de passe que les adresses qui ont fuitées, il n’est donc pas étonnant de le voir afficher dans l’e-mail que vous avez reçu.

Ensuite, assurez-vous que tous les comptes où vous utilisez le même mot de passe n’ont pas été altérés et changez immédiatement de mot de passe (on évitera soigneusement les dates de naissance ou autre “1234”). Nous ne pouvons que vous conseiller d’avoir des mots de passe différents par site.

Pour gérer vos mots de passe, vous pouvez regarder du côté de LastPass, Dashlane ou encore 1Password.

Enfin, même si votre ordinateur n’a pas été infecté, vous pouvez passer votre ordinateur au peigne fin (gratuitement) grâce à Malwarebytes disponible en téléchargement ici. Même si ces e-mails ne portent pas de risque en soi, ils nous rappellent la nécessité de ne pas prendre à la légère la gestion de nos données. Pour en savoir plus, nous vous invitons à suivre gratuitement (jusqu’au mois d’avril 2019) le MOOC de l’ANSSI : https://secnumacademie.gouv.fr/ qui vous formera aux bases de la cybersécurité ou vous permettra d’approfondir vos connaissances.

En attendant, vous pouvez respecter des règles simples, à savoir ne pas utiliser le même mot de passe pour des sites différents, de veiller à la complexité de ces mots de passe, de ne pas installer des copies pirates de jeux ou logiciels pouvant comporter un trojan et de procéder régulièrement à l’analyse de votre système.

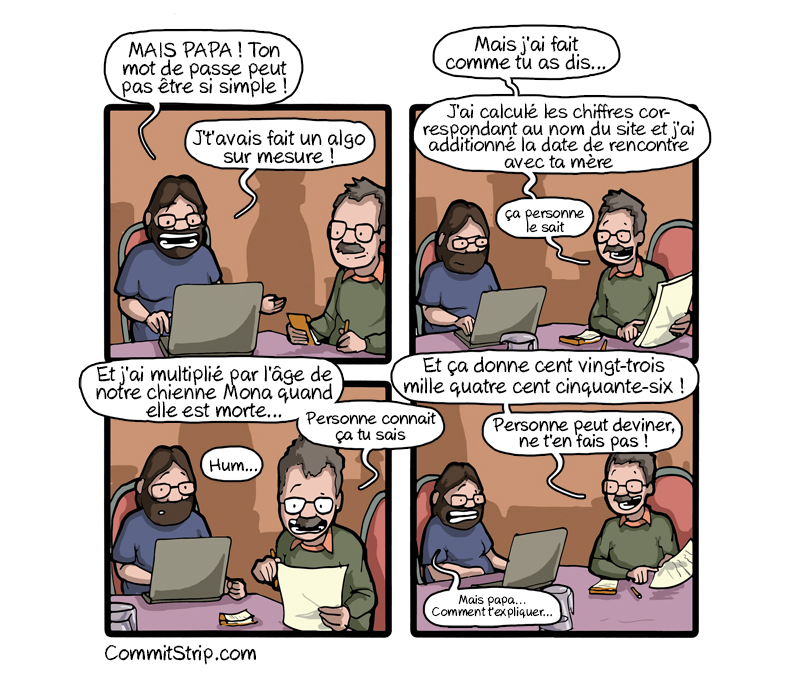

Petite note humoristique pour finir, issue du webcomic CommitStrip, qui illustre le mot de passe le plus utilisé de 2013 à 2017 à savoir « 123456 ».

UNE QUESTION ?